Sebelumnya, saya menulis tentang bagaimana Anda dapat mengaktifkan akses SSH ke switch Cisco Anda dengan mengaktifkan pengaturan di antarmuka GUI. Ini bagus jika Anda ingin mengakses CLI switch Anda melalui koneksi terenkripsi, tetapi itu masih bergantung hanya pada nama pengguna dan kata sandi.

Jika Anda menggunakan sakelar ini di jaringan yang sangat sensitif yang harus sangat aman, maka Anda mungkin ingin mempertimbangkan untuk mengaktifkan otentikasi kunci publik untuk koneksi SSH Anda. Sebenarnya, untuk keamanan maksimum, Anda dapat mengaktifkan nama pengguna / kata sandi dan otentikasi kunci publik untuk akses ke switch Anda.

Pada artikel ini, saya akan menunjukkan kepada Anda cara mengaktifkan otentikasi kunci publik pada switch Cisco SG300 dan cara membuat pasangan kunci publik dan kunci pribadi menggunakan puTTYGen. Saya kemudian akan menunjukkan cara login menggunakan kunci baru. Selain itu, saya akan menunjukkan kepada Anda cara mengkonfigurasinya sehingga Anda dapat menggunakan kunci untuk masuk atau memaksa pengguna untuk mengetikkan nama pengguna / kata sandi bersama dengan menggunakan kunci pribadi.

Catatan : Sebelum memulai tutorial ini, pastikan Anda telah mengaktifkan layanan SSH di sakelar, yang saya sebutkan di artikel saya sebelumnya yang ditautkan di atas.

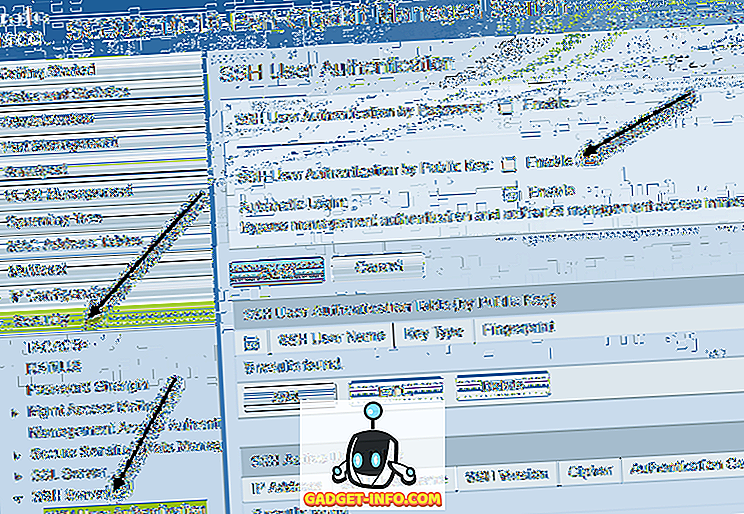

Aktifkan Otentikasi Pengguna SSH dengan Kunci Publik

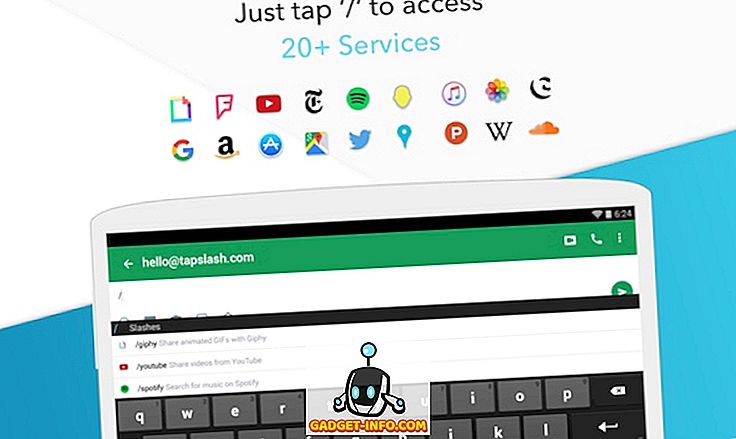

Secara keseluruhan, proses untuk mendapatkan otentikasi kunci publik berfungsi untuk SSH sangat mudah. Dalam contoh saya, saya akan menunjukkan kepada Anda cara mengaktifkan fitur menggunakan GUI berbasis web. Saya mencoba menggunakan antarmuka CLI untuk mengaktifkan otentikasi kunci publik, tetapi itu tidak akan menerima format untuk kunci RSA pribadi saya.

Setelah saya berhasil, saya akan memperbarui posting ini dengan perintah CLI yang akan menyelesaikan apa yang akan kita lakukan melalui GUI untuk saat ini. Pertama, klik Keamanan, lalu SSH Server dan akhirnya SSH User Authentication .

Di panel kanan, silakan dan centang kotak Aktifkan di sebelah Otentikasi Pengguna SSH oleh Kunci Publik . Klik tombol Terapkan untuk menyimpan perubahan. Jangan centang tombol Aktifkan di sebelah Login otomatis dulu karena saya akan menjelaskan lebih jauh ke bawah.

Sekarang kita harus menambahkan nama pengguna SSH. Sebelum kita menambahkan pengguna, pertama-tama kita harus membuat kunci publik dan pribadi. Dalam contoh ini, kita akan menggunakan puTTYGen, yang merupakan program yang dilengkapi dengan puTTY.

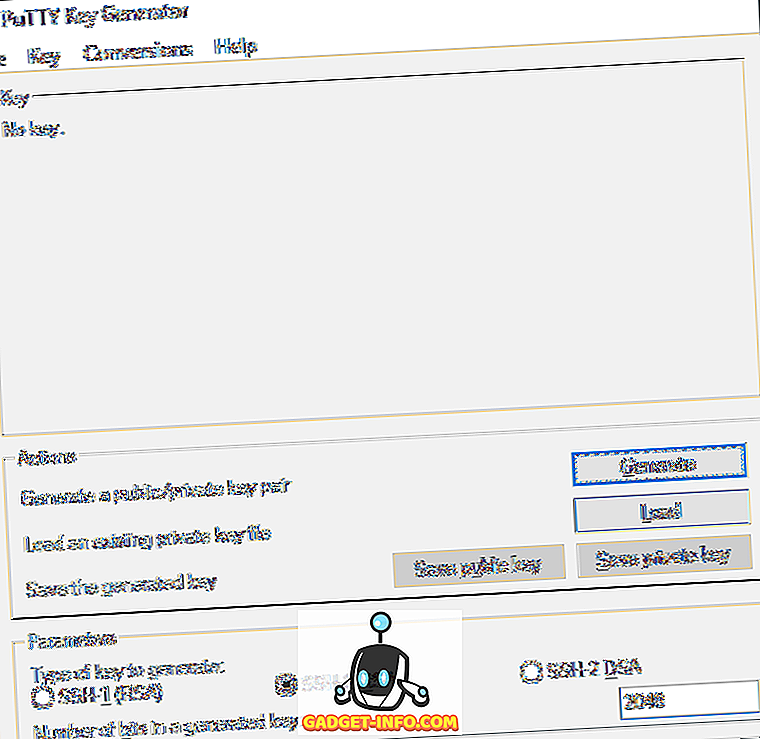

Hasilkan Kunci Pribadi dan Publik

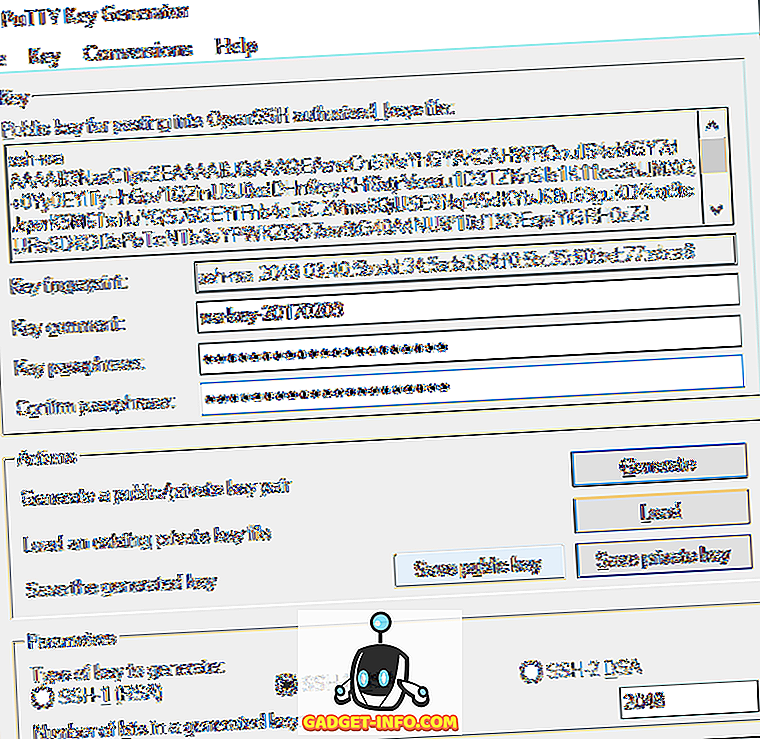

Untuk menghasilkan kunci, silakan dan buka puTTYGen terlebih dahulu. Anda akan melihat layar kosong dan Anda benar-benar tidak perlu mengubah pengaturan apa pun dari default yang ditunjukkan di bawah ini.

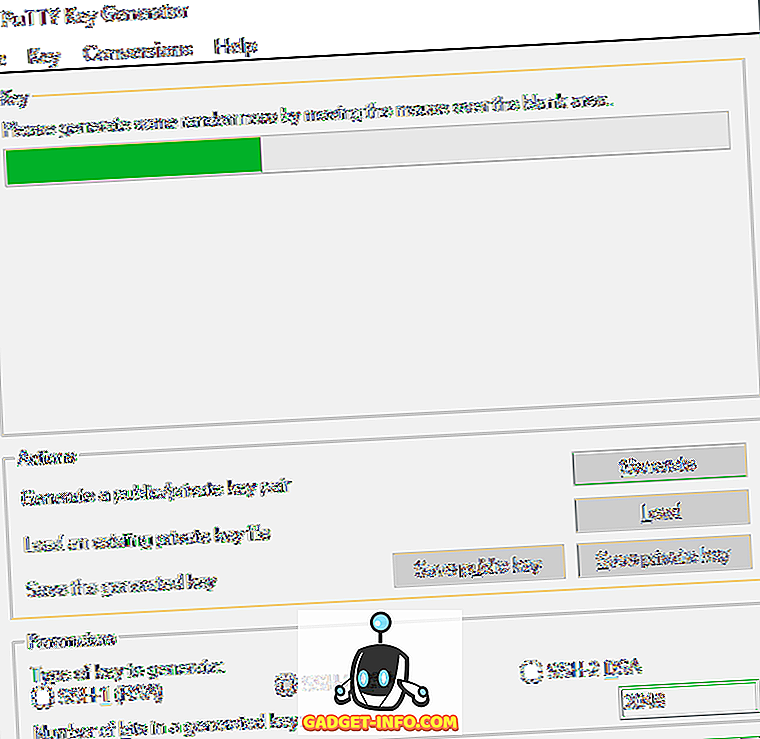

Klik pada tombol Generate dan kemudian gerakkan mouse Anda di sekitar area kosong sampai progress bar berjalan sepenuhnya.

Setelah kunci dibuat, Anda perlu mengetikkan frasa sandi, yang pada dasarnya seperti kata sandi untuk membuka kunci kunci.

Merupakan ide bagus untuk menggunakan kata sandi yang panjang untuk melindungi kunci dari serangan brute-force. Setelah Anda mengetikkan frasa sandi dua kali, Anda harus mengklik tombol Simpan kunci publik dan Simpan tombol kunci pribadi . Pastikan file-file ini disimpan di lokasi yang aman, lebih disukai dalam wadah terenkripsi semacam yang membutuhkan kata sandi untuk membuka. Lihat pos saya tentang penggunaan VeraCrypt untuk membuat volume terenkripsi.

Tambahkan Pengguna & Kunci

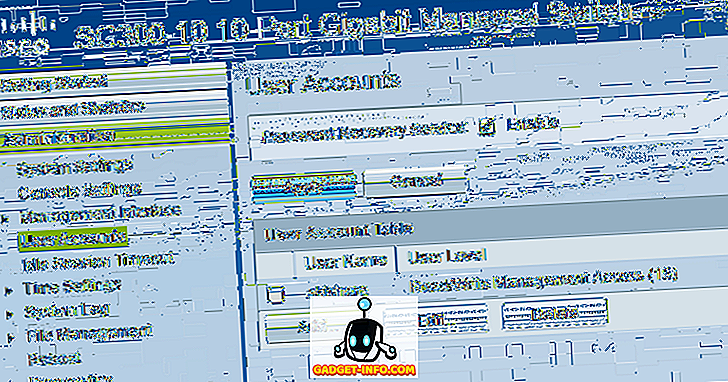

Sekarang kembali ke layar Otentikasi Pengguna SSH kami sebelumnya. Di sinilah Anda dapat memilih dari dua opsi yang berbeda. Pertama, buka Administrasi - Akun Pengguna untuk melihat akun apa yang saat ini Anda miliki untuk login.

Seperti yang Anda lihat, saya punya satu akun bernama akishore untuk mengakses sakelar saya. Saat ini, saya dapat menggunakan akun ini untuk mengakses GUI berbasis web dan CLI. Kembali pada halaman Otentikasi Pengguna SSH, pengguna yang perlu Anda tambahkan ke Tabel Otentikasi Pengguna SSH (dengan Kunci Publik) dapat sama dengan apa yang Anda miliki di bawah Administrasi - Akun Pengguna atau berbeda.

Jika Anda memilih nama pengguna yang sama, maka Anda dapat memeriksa tombol Aktifkan di bawah Login Otomatis dan ketika Anda masuk ke sakelar, Anda cukup mengetik nama pengguna dan kata sandi untuk kunci pribadi dan Anda akan masuk .

Jika Anda memutuskan untuk memilih nama pengguna yang berbeda di sini, maka Anda akan mendapatkan prompt di mana Anda harus memasukkan nama pengguna dan kata sandi kunci pribadi SSH dan kemudian Anda harus memasukkan nama pengguna dan kata sandi normal Anda (tercantum di bawah Admin - Akun Pengguna) . Jika Anda menginginkan keamanan ekstra, gunakan nama pengguna yang berbeda, jika tidak cukup beri nama yang sama dengan yang Anda gunakan saat ini.

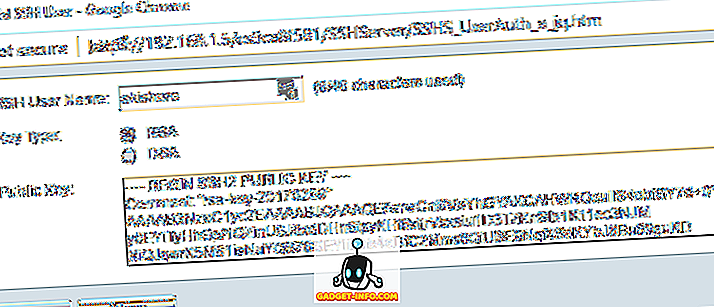

Klik tombol Add dan Anda akan mendapatkan jendela Add SSH User .

Pastikan Jenis Kunci diatur ke RSA dan kemudian lanjutkan dan buka file kunci SSH publik Anda yang Anda simpan sebelumnya menggunakan program seperti Notepad. Salin seluruh konten dan tempel ke jendela Kunci Publik . Klik Terapkan dan kemudian klik Tutup jika Anda mendapatkan pesan Sukses di bagian atas.

Login Menggunakan Kunci Pribadi

Sekarang yang harus kita lakukan adalah login menggunakan kunci pribadi dan kata sandi kita. Pada titik ini, ketika Anda mencoba masuk, Anda harus memasukkan kredensial masuk dua kali: sekali untuk kunci pribadi dan satu kali untuk akun pengguna normal. Setelah kami mengaktifkan login otomatis, Anda hanya perlu memasukkan nama pengguna dan kata sandi untuk kunci pribadi dan Anda akan masuk.

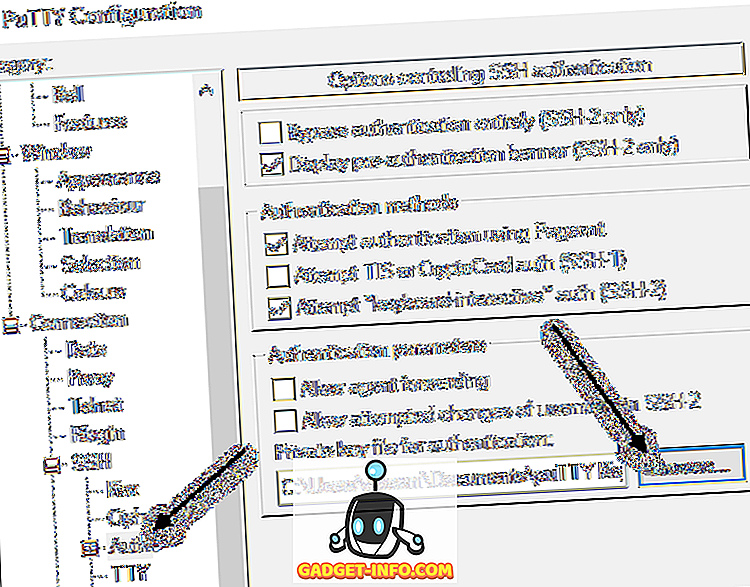

Buka puTTY dan masukkan alamat IP sakelar Anda di kotak Nama Host seperti biasa. Namun, kali ini, kita harus memuat kunci privat ke dalam putty juga. Untuk melakukan ini, perluas Koneksi, kemudian perluas SSH lalu klik Auth .

Klik tombol Browse di bawah File kunci pribadi untuk otentikasi dan pilih file kunci pribadi yang Anda simpan sebelumnya. Sekarang klik tombol Open untuk menghubungkan.

Prompt pertama akan masuk sebagai dan itu harus nama pengguna yang Anda tambahkan di bawah pengguna SSH. Jika Anda menggunakan nama pengguna yang sama dengan akun pengguna utama Anda, maka itu tidak masalah.

Dalam kasus saya, saya menggunakan akishore untuk kedua akun pengguna, tetapi saya menggunakan kata sandi yang berbeda untuk kunci pribadi dan untuk akun pengguna utama saya. Jika suka, Anda dapat membuat kata sandi yang sama juga, tetapi tidak ada gunanya melakukan hal itu, terutama jika Anda mengaktifkan login otomatis.

Sekarang jika Anda tidak ingin menggandakan login untuk masuk ke sakelar, centang kotak Aktifkan di sebelah login Otomatis pada halaman Otentikasi Pengguna SSH .

Saat ini diaktifkan, Anda sekarang harus mengetikkan kredensial untuk pengguna SSH dan Anda akan masuk.

Ini agak rumit, tetapi masuk akal setelah Anda bermain-main dengannya. Seperti yang saya sebutkan sebelumnya, saya juga akan menuliskan perintah CLI setelah saya bisa mendapatkan kunci pribadi dalam format yang tepat. Mengikuti instruksi di sini, mengakses sakelar Anda melalui SSH seharusnya jauh lebih aman sekarang. Jika Anda mengalami masalah atau memiliki pertanyaan, poskan di komentar. Nikmati!