Kejahatan siber telah meningkat akhir-akhir ini, dengan serangan ransomware (WannaCry, NotPetya), basis data yang diretas (Equifax, Sony, Yahoo), dan perangkat lunak di luar rumah (Floxif / CCleaner, ShadowPad / NetSarang) menjadi berita utama. Meskipun skala dan jangkauan serangan ini mencengangkan, faktanya adalah, penjahat cyber tidak dibatasi hanya untuk mencuri data, identitas, atau uang Anda. Lingkup kejahatan di dunia virtual sama besarnya dengan di dunia nyata, jika tidak lebih. Salah satu jenis serangan dunia maya yang menjadi fokus akhir-akhir ini adalah DDoS, atau distribusi penolakan layanan yang telah sering memecah komunitas peretas topi putih selama bertahun-tahun. Dengan penyedia layanan CDN terkemuka Cloudflare sekarang mengumumkan perlindungan DDoS gratis untuk semua kliennya, perdebatan lama DDoS 'etis' vs DDoS jahat telah dimulai sekali lagi, dengan kedua belah pihak keluar mendukung penuh argumen mereka masing-masing. Dengan perdebatan tentang serangan DDoS yang berkecamuk di seluruh internet, mari kita lihat secara rinci fenomena hari ini dalam upaya untuk tidak hanya belajar lebih banyak tentang hal itu, tetapi juga untuk mencoba dan memahami mengapa peretas dan kelompok advokasi kebebasan berbicara terus gagal dalam upaya mereka untuk mencapai konsensus tentang hal itu di tempat pertama:

Apa itu DDoS dan Bagaimana Cara Kerjanya?

Dalam istilah yang paling sederhana, serangan penolakan layanan (DDoS) terdistribusi adalah upaya untuk secara artifisial mengganggu fungsi normal suatu situs atau jaringan dengan membanjiri server target dengan jumlah lalu lintas yang sangat besar yang memperlambat atau menghancurkan jaringan sepenuhnya. . Ini dicapai dengan menggunakan beberapa sistem yang dikompromikan sebagai bagian dari apa yang dikenal sebagai 'botnet' yang dapat mencakup perangkat yang terhubung ke internet, termasuk, tetapi tidak terbatas pada, komputer, smartphone, dan perangkat IoT. Peretas topi hitam serta peretas menggunakan berbagai alat canggih untuk melakukan serangan ini dengan tidak hanya membanjiri server target dengan jumlah lalu lintas yang tidak terkendali, tetapi juga dengan menggunakan teknik infiltrasi yang lebih halus dan sulit dideteksi yang menargetkan keamanan jaringan yang kritis. infrastruktur, seperti firewall dan IDS / IPS (Intrusion Detection / Prevention System).

Apa DoS dan Apa Bedanya Dari DDoS?

Serangan Denial-of-service (DoS) persis seperti apa kedengarannya, sejauh mencegah pengguna yang sah mengakses server, sistem, atau sumber daya jaringan yang ditargetkan . Seperti halnya dengan serangan DDoS, seseorang atau orang yang melakukan serangan seperti itu biasanya akan membanjiri infrastruktur yang ditargetkan dengan volume permintaan berlebihan yang sangat tinggi untuk membanjiri sumber dayanya, sehingga menyulitkan atau bahkan tidak mungkin untuk jaringan yang terpengaruh atau sistem untuk menanggapi permintaan layanan asli. Untuk pengguna akhir, efek DoS tidak sepenuhnya berbeda dari efek DDoS, tetapi tidak seperti yang pertama yang biasanya menggunakan mesin tunggal dan koneksi internet tunggal untuk melakukan serangan, yang terakhir menggunakan beberapa perangkat yang dikompromikan untuk membanjiri target yang dituju., membuatnya sangat sulit untuk dideteksi dan dicegah.

Apa Saja Berbagai Jenis Serangan DDoS?

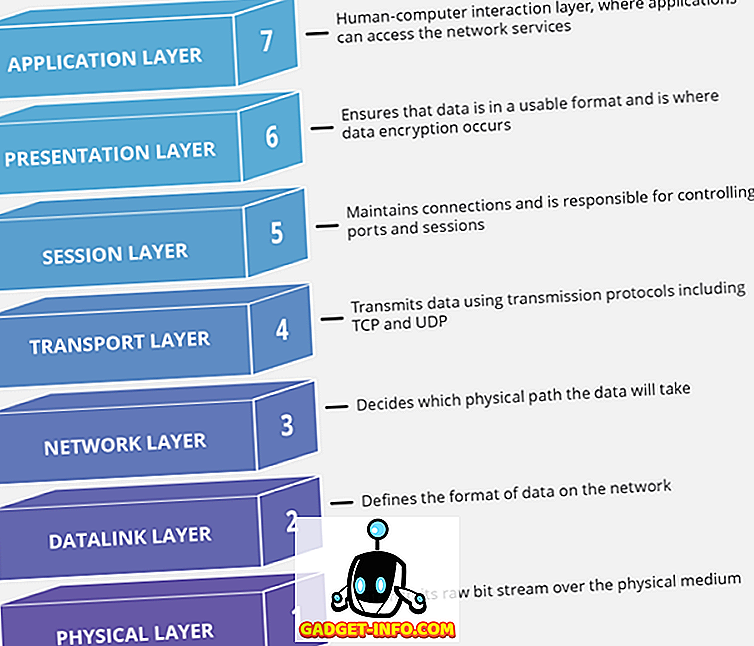

Seperti disebutkan sebelumnya, baik penjahat cyber dan peretas memanfaatkan vektor serangan segudang untuk melakukan serangan DDoS mereka, tetapi sebagian besar dari serangan ini, sebagian besar, akan jatuh ke dalam tiga kategori besar: Serangan Volumetrik atau Bandwidth, Serangan Protokol atau Serangan Kelelahan Negara, dan Serangan Lapisan Aplikasi atau Serangan Lapisan 7. Semua serangan ini menargetkan berbagai komponen koneksi jaringan yang terdiri dari 7 lapisan berbeda, seperti terlihat pada gambar di bawah ini:

1. Serangan Volumetrik atau Serangan Bandwidth

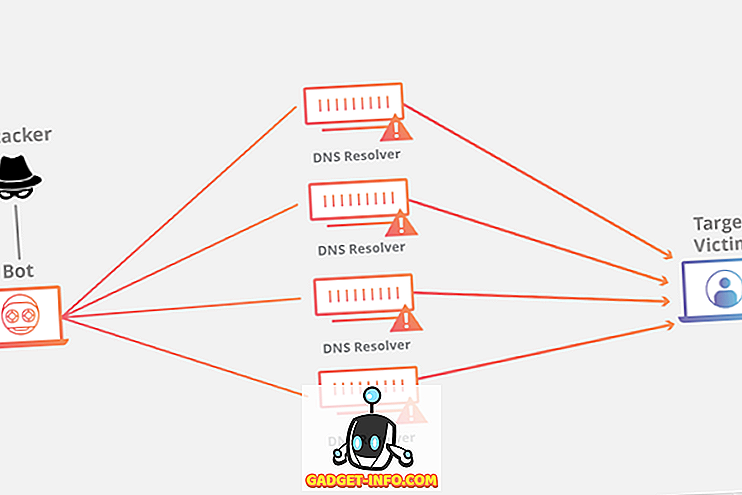

Jenis serangan ini diyakini merupakan lebih dari setengah dari semua serangan DDoS yang dilakukan di seluruh dunia setiap tahun. Ada berbagai jenis serangan volumetrik, dengan yang paling umum adalah banjir User Datagram Protocol (UDP), di mana penyerang mengirimkan sejumlah besar paket UDP ke port acak pada host jarak jauh, menyebabkan server untuk berulang kali memeriksa dan merespons aplikasi -existent, sehingga membuatnya tidak responsif terhadap lalu lintas yang sah. Hasil serupa juga dapat dicapai dengan membanjiri server korban dengan ICMP (Internet Control Message Protocol) permintaan gema dari beberapa alamat IP yang sering dipalsukan. Server target mencoba merespons setiap dan semua permintaan palsu ini dengan itikad baik, akhirnya menjadi kelebihan beban dan tidak mampu menanggapi permintaan gema ICMP asli. Serangan volumetrik diukur dalam bit per detik (Bps).

2. Serangan Protokol atau Serangan Kelelahan Negara

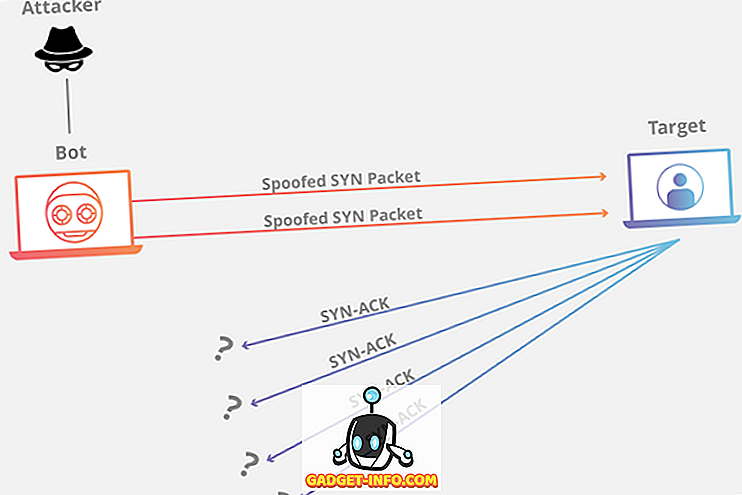

Protokol serangan, juga dikenal sebagai serangan State-Exhaustion, mengkonsumsi kapasitas tabel status koneksi tidak hanya server aplikasi web, tetapi juga komponen infrastruktur lainnya, termasuk sumber daya antara, seperti load-balancers dan firewall. Jenis serangan ini dinamai 'serangan protokol' karena mereka menargetkan kelemahan pada lapisan 3 dan 4 dari tumpukan protokol untuk mencapai tujuannya. Bahkan perangkat komersial mutakhir yang dirancang khusus untuk mempertahankan status jutaan sambungan dapat sangat terpengaruh oleh serangan protokol. Salah satu serangan protokol yang paling terkenal adalah 'banjir SYN' yang mengeksploitasi 'mekanisme jabat tangan tiga arah' dalam TCP. Cara kerjanya adalah, tuan rumah mengirimkan banyak paket TCP / SYN, seringkali dengan alamat pengirim yang dipalsukan, untuk mengkonsumsi sumber daya server yang cukup sehingga hampir tidak mungkin untuk permintaan yang sah untuk dilewati. Jenis lain dari serangan Protokol termasuk Ping of Death, Smurf DDoS dan serangan paket terfragmentasi. Jenis serangan ini diukur dalam paket per detik (Pps).

3. Serangan Lapisan Aplikasi atau Serangan Lapisan 7

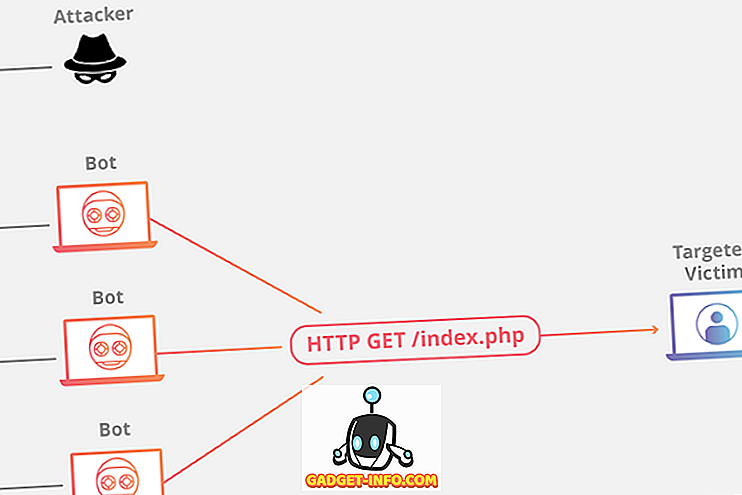

Aplikasi-serangan lapisan, sering disebut sebagai serangan lapisan 7 mengacu pada lapisan ke-7 dari mode OSI, menargetkan lapisan di mana halaman web dihasilkan untuk dikirimkan kepada pengguna yang mengirim permintaan HTTP. Berbagai jenis serangan layer-7 termasuk serangan ' Slowloris ' yang terkenal, di mana penyerang mengirimkan sejumlah besar permintaan HTTP 'perlahan' ke server target, tetapi tanpa pernah menyelesaikan salah satu permintaan. Penyerang akan terus mengirim header tambahan pada interval kecil, sehingga memaksa server untuk menjaga koneksi terbuka untuk permintaan HTTP yang tidak pernah berakhir ini, pada akhirnya mengambil sumber daya yang cukup untuk membuat sistem tidak responsif terhadap permintaan yang valid. Serangan layer 7 populer lainnya adalah serangan HTTP Flood, di mana sejumlah besar permintaan HTTP, GET, atau POST palsu membanjiri server yang ditargetkan dalam kurun waktu singkat, yang mengakibatkan penolakan layanan bagi pengguna yang sah. Karena serangan layer Aplikasi biasanya termasuk mengirimkan jumlah permintaan yang tidak wajar tinggi ke server target, mereka diukur dalam permintaan per detik (Rps).

Selain serangan vektor tunggal yang diuraikan di atas, ada juga serangan multi-vektor yang menargetkan sistem dan jaringan dari sejumlah arah yang berbeda sekaligus, sehingga menyulitkan insinyur jaringan untuk menyusun strategi komprehensif terhadap serangan DDoS. Salah satu contoh serangan multi-vektor adalah ketika seorang penyerang akan memasangkan Amplifikasi DNS, yang menargetkan lapisan 3 dan 4, dengan HTTP Flood yang menargetkan lapisan 7.

Cara Melindungi Jaringan Anda Terhadap Serangan DDoS

Karena sebagian besar serangan DDoS bekerja dengan membanjiri server target atau jaringan dengan lalu lintas, hal pertama yang perlu dilakukan untuk memitigasi serangan DDoS adalah membedakan antara lalu lintas asli dan lalu lintas berbahaya . Namun, seperti yang Anda perkirakan, segala sesuatunya tidak mudah, mengingat banyaknya variasi, kompleksitas, dan tingkat kecanggihan serangan ini. Karena itu, melindungi jaringan Anda dari serangan DDoS terbaru dan paling canggih membutuhkan insinyur jaringan untuk merancang strategi dengan cermat agar tidak membuang bayi keluar dengan air mandi. Karena penyerang akan mencoba yang terbaik untuk membuat lalu lintas jahat mereka tampak normal, upaya mitigasi yang melibatkan pembatasan semua lalu lintas akan membatasi lalu lintas yang jujur, sementara desain yang lebih permisif akan memungkinkan peretas untuk menghindari tindakan pencegahan dengan lebih mudah. Karena itu, seseorang harus mengadopsi solusi berlapis untuk mencapai solusi yang paling efektif.

Namun, sebelum kita sampai pada masalah teknis, kita perlu memahami bahwa karena sebagian besar serangan DDoS saat ini melibatkan mematikan jalur komunikasi dengan satu atau lain cara, salah satu hal yang jelas dilakukan adalah melindungi diri sendiri dan jaringan Anda lebih redundansi: selengkapnya bandwidth dan lebih banyak server yang tersebar di beberapa pusat data di berbagai lokasi geografis, yang juga bertindak sebagai asuransi dari bencana alam, dll.

Hal penting lain yang harus dilakukan adalah mengikuti beberapa praktik terbaik industri dalam hal server DNS. Menyingkirkan resolvers terbuka adalah salah satu langkah penting pertama dalam pertahanan Anda terhadap DDoS, karena apa gunanya sebuah situs web jika tidak ada yang bisa menyelesaikan nama domain Anda? Karena itu, orang perlu melihat di luar pengaturan server dual-DNS biasa yang disediakan oleh kebanyakan pendaftar nama domain secara default. Banyak perusahaan, termasuk sebagian besar penyedia layanan CDN top, juga menawarkan peningkatan perlindungan DNS melalui server DNS yang berlebihan yang dilindungi di balik jenis penyeimbangan beban yang sama seperti web dan sumber daya lainnya.

Sementara sebagian besar situs dan blog meng-outsource hosting mereka ke pihak ketiga, beberapa memilih untuk menyajikan data mereka sendiri dan mengelola jaringan mereka sendiri. Jika Anda termasuk dalam kelompok itu, beberapa praktik industri dasar namun penting yang perlu Anda ikuti melibatkan pengaturan firewall yang efektif dan memblokir ICMP jika Anda tidak membutuhkannya. Pastikan juga semua router Anda membuang paket sampah . Anda juga harus menghubungi ISP Anda untuk memeriksa apakah mereka dapat membantu memblokir lalu lintas yang diinginkan untuk Anda. Syarat dan ketentuan akan bervariasi dari satu ISP ke ISP lainnya, jadi Anda perlu memeriksa dengan pusat operasi jaringan mereka untuk melihat apakah mereka menawarkan layanan seperti itu untuk perusahaan. Secara umum, berikut ini adalah beberapa langkah yang sering digunakan oleh penyedia CDN, ISP dan admin jaringan untuk mengurangi serangan DDoS:

Routing Lubang Hitam

Black Hole Routing, atau Blackholing, adalah salah satu cara paling efektif untuk mengurangi serangan DDoS, tetapi perlu diimplementasikan hanya setelah analisis lalu lintas jaringan yang tepat dan menciptakan kriteria pembatasan yang ketat, karena hal itu akan 'lubang hitam', atau rute semua lalu lintas masuk ke rute nol (lubang hitam) terlepas dari apakah itu asli atau berbahaya. Secara teknis akan menghindari DDoS, tetapi penyerang akan mencapai tujuan mereka untuk mengganggu lalu lintas jaringan.

Pembatasan Nilai

Metode lain yang sering digunakan untuk mengurangi serangan DDoS adalah 'Rate Limiting'. Seperti namanya, ini melibatkan pembatasan jumlah permintaan yang akan diterima server dalam jangka waktu tertentu . Ini berguna dalam menghentikan pencakar web dari mencuri konten dan untuk mengurangi upaya masuk brute force, tetapi perlu digunakan bersama dengan strategi lain untuk dapat menangani serangan DDoS secara efektif.

Firewall Aplikasi Web (WAF)

Meskipun hampir tidak cukup dalam dirinya sendiri, membalikkan proxy dan WAF adalah beberapa langkah pertama yang perlu diambil untuk mengurangi berbagai ancaman, bukan hanya DDoS. WAFs membantu melindungi jaringan target dari serangan lapisan 7 dengan memfilter permintaan berdasarkan serangkaian aturan yang digunakan untuk mengidentifikasi alat-alat DDoS, tetapi juga sangat efektif dalam melindungi server dari injeksi SQL, skrip lintas-situs, dan permintaan pemalsuan lintas-situs.

Difusi Jaringan Anycast

Content Delivery Networks (CDNs) sering menggunakan jaringan Anycast sebagai cara yang efektif untuk mengurangi serangan DDoS. Sistem ini bekerja dengan mengubah rute semua lalu lintas yang ditujukan untuk jaringan di bawah serangan ke serangkaian server terdistribusi di lokasi yang berbeda, sehingga meredakan efek gangguan dari serangan DDoS yang dicoba.

Bagaimana Cloudflare Mengusulkan untuk Mengakhiri Serangan DDoS untuk selamanya dengan Perlindungan DDoS Gratis?

Salah satu jaringan pengiriman konten terkemuka di dunia, Cloudflare, baru-baru ini mengumumkan akan memberikan perlindungan dari serangan DDoS tidak hanya untuk pelanggan berbayar, tetapi juga untuk klien gratis, terlepas dari ukuran dan skala serangan . Seperti yang diharapkan, pengumuman, yang dibuat awal pekan ini, telah menciptakan gebrakan yang cukup dalam di industri dan juga media teknologi global, yang biasanya terbiasa dengan CDN, termasuk Cloudflare, baik menendang keluar klien mereka yang sedang diserang atau meminta lebih banyak uang dari mereka untuk perlindungan berkelanjutan. Sementara para korban sampai sekarang harus berjuang sendiri ketika diserang, janji perlindungan DDoS yang bebas dan tak terukur telah diterima dengan hangat oleh blog dan perusahaan yang situs web dan jaringannya tetap di bawah ancaman konstan untuk menerbitkan konten kontroversial.

Sementara tawaran Cloudflare memang revolusioner, satu hal yang perlu disebutkan adalah bahwa tawaran perlindungan bebas dan tak terukur hanya berlaku untuk serangan layer 3 dan 4, sementara serangan layer 7 masih hanya tersedia untuk paket berbayar yang dimulai dari $ 20 per bulan.

Jika Berhasil, Apa Arti Tawaran Cloudflare untuk 'Hacktivism'?

Seperti yang diharapkan, pengumuman Cloudflare telah menyalakan kembali perdebatan di kalangan peretas dan ahli keamanan internet tentang peretasan etis dan kebebasan berbicara. Banyak kelompok peretas, seperti Chaos Computer Club (CCC) dan Anonymous, telah lama berpendapat bahwa perlu untuk menggelar 'protes digital' terhadap situs web dan blog yang menyebarkan propaganda penuh kebencian dan ideologi fanatik - yang seringkali fanatik. Karena itu, kelompok peretas aktivis ini, atau peretas, sering menargetkan situs web teroris, blog neo-nazi, dan penjaja pornografi anak-anak dengan serangan DDoS, dengan korban terakhir adalah blog 'Daily Stormer' paling kanan yang memuji yang terbaru pembunuhan seorang aktivis hak asasi manusia di Charlottesville, Virginia, oleh seorang ekstremis sayap kanan.

Sementara beberapa, seperti CEO Cloudflare Mattew Prince, dan EFF (Electronic Frontier Foundation) telah mengkritik para peretas karena berusaha membungkam kebebasan berbicara dengan serangan DDoS, para pendukung peretasan berpendapat bahwa protes digital mereka terhadap ideologi yang kejam tidak berbeda dengan mengisi alun-alun kota atau mengadakan aksi duduk di sepanjang garis gerakan 'Occupy' yang dimulai dengan protes Occupy Wall Street yang terkenal pada 17 September 2011, membawa perhatian global pada meningkatnya ketimpangan sosial-ekonomi di seluruh dunia.

Sementara beberapa mungkin berpendapat bahwa DDoS adalah alat untuk protes asli, yang memungkinkan peretas etis untuk bertindak cepat terhadap teroris, fanatik dan pedofil untuk mengambil konten tidak bermoral mereka (dan seringkali ilegal) offline untuk selamanya, serangan tersebut juga memiliki sisi gelap . Jurnalis investigatif dan peluit peluit sering menjadi sasaran serangan semacam itu di masa lalu, dan baru tahun lalu situs wartawan cybersecurity, Brian Krebs, dihancurkan oleh serangan DDoS besar yang mengukur 665 Gbps yang gila pada puncaknya. . Krebs sebelumnya melaporkan layanan DDoS-untuk-menyewa Israel yang disebut vDOS, mengakibatkan penangkapan dua warga negara Israel, dan serangan itu diyakini sebagai balasan.

Serangan DDoS dan Rencana Cloudflare untuk Membuat Mereka Sesuatu dari Masa Lalu

Terlepas dari klaim Cloudflare yang berani membuat serangan DDoS sebagai sesuatu jika di masa lalu, banyak ahli berpendapat bahwa secara teknologi tidak mungkin membuat serangan DDoS sepenuhnya usang pada tahap ini. Sementara perusahaan raksasa seperti Facebook atau Google memiliki redudansi infrastruktur yang diperlukan untuk memastikan bahwa mereka tidak pernah menderita serangan seperti itu, memperluas perlindungan tersebut ke setiap situs di bawah matahari dapat menimbulkan tantangan bahkan untuk CDN terbesar sekalipun. Namun, Prince telah mengklaim bahwa Cloudflare mampu menyerap "segala sesuatu yang dilemparkan internet kepada kita", jadi hanya waktu yang akan mengatakan apakah serangan DDoS akan diasingkan ke catatan sejarah untuk selamanya, atau jika kelompok peretas akan dapat menghindari beberapa tindakan balasan untuk melakukan perang moral mereka melawan kekerasan, kebencian dan ketidakadilan.